傘下のドワンゴで動画配信サービス「ニコニコ動画」を提供しているKADOKAWAが6月に大規模なサイバー攻撃を受け、長期にわたってサービスを提供できなくなっています。

その後も様々な情報がニュースで紹介されていますが、この話題はなぜ日々大きく取り上げられているのでしょうか。一体何が起きたのでしょうか。わかりやすく解説していきたいと思います。

KADOKAWAの公式発表やメディアの情報を整理してご紹介すると、以下のような経緯をたどっています(本稿執筆時点)。

徐々に明らかになっていく被害の全容

まず公式発表を見ていきましょう。

最初にKADOKAWAが「複数のウェブサイトが利用できない」「外部からの不正アクセスを受けた可能性が高い」と公表したのは6月9日のことです。この段階では、専門家や警察などの協力を得て調査と対応を進めていくとしていました。

そして同14日、傘下のドワンゴが、サービスを提供できない理由はサイバー攻撃であることを明かしています。

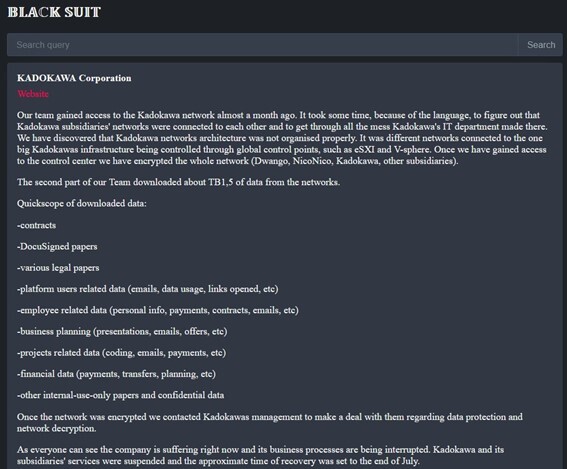

6月27日には、ハッカー集団によって犯行声明が出されていたことが判明しました(*1)。事業計画やユーザーに関わる情報など、あわせて1.5テラバイト分で、身代金の支払いに応じなければ7月1日にも全てのデータを公開すると主張しているというものです。

なお、世界中のサイバー攻撃を監視しているセキュリティー業HackManacが、ハッカー集団による声明文が掲載された画面を紹介しています。

(出所:HackManac公式X https://x.com/H4ckManac/status/1806220755186622697/photo/1 )

その後、KADOKAWAは同28日、サイバー攻撃によって次のような情報が外部流出したことを確認したと発表しました(*2)。

【取引先情報】

・楽曲収益化サービス(NRC)を利用している一部のクリエイターの個人情報

・ 一部の元従業員が運営する会社の情報

・ 取引先との契約書、見積書など

【社内情報】

・ 株式会社ドワンゴ全従業員の個人情報(契約社員、派遣社員、アルバイト、一部の退職者含む)

・ 株式会社ドワンゴの関係会社の一部従業員の個人情報

・ 社内向け文書

犯行声明に記された内容と一致しています。

犯行声明でハッカー集団は、KADOKAWAのサーバーデータを暗号化した後にKADOKAWAの経営陣に連絡を取って金銭を要求したものの、KADOKAWAが提示した金額に納得できなかった、という旨も記載しているということです(*3)。

その上で、KADOKAWAが金銭の支払いに応じなかった場合、7月1日に盗んだデータを外部に公開すると、データを「人質」にして脅迫してきたそうです。

*1

「KADOKAWAにサイバー攻撃 ハッカー集団が闇サイトで犯行声明」NHK

*2

「ランサムウェア攻撃による情報漏洩に関するお知らせとお詫び」KADOKAWA

*3

「ハッカー集団がKADOKAWAのサイバー攻撃で犯行声明、「金額に不満」と主張」日経クロステック

「身代金ウイルス」の脅威

このようにサーバーの暗号化や盗み取ったデータを「人質」に取って身代金を要求するサイバー攻撃の手口は、実は近年最も大きな脅威になっています。

「ランサムウェア(Ransom=身代金とSoftware=ソフトウェアを掛け合わせた造語)」は、独立行政法人情報処理推進機構が紹介する組織向けの「情報セキュリティ10大脅威」において、9年連続でトップになっています。

企業システムなどのデータを暗号化して使えなくしてしまい、さらにそこから重要なデータを抜き出し、それらをカードに何重にも脅迫してくるのがランサムウェアを使うハッカー集団の特徴です。

例えば今回のKADOKAWAの事例を見てみると、先ほど紹介したように犯行声明では、データを暗号化した後にKADOKAWAに連絡を取り、(暗号化解除のための)金銭を要求しています。

しかし、KADOKAWAが納得のいく金額を示さなかったため、「最初の交渉に応じないのならば、次は盗んだデータを公開するぞ」と次の段階で脅しをかけています。

早く身代金を払えば解決するのか?

今回、ハッカー集団は、1.5TB(テラバイト)に及ぶ量のデータを盗んだと表明しています(*1)。公開されてしまうくらいなら、身代金を支払って顧客情報などの公開を防ぐべき、と考えてしまうかもしれません。

しかし、ことはそう簡単ではありません。ランサムウェアを使ったハッカー集団への金銭の支払いにはリスクがあるのです。誘拐犯の脅迫電話を想像してみてください。

犯人はまず、誰かを誘拐したと家族や警察などの関係者に対して「犯行声明」を出してくるでしょう。しかし、その後の要求はどうなるでしょうか。

「場所を知りたければお金を払え」。

ここでお金を払ったとしても、誘拐犯は次のカードを持っています。場所を移動すればもう一度同じように金銭を要求できます。

そして次の段階には「人質の声を聞きたければお金を払え」。

そこで支払って終わりではありません。

「姿を見たければお金を払え」 「人質の安全を確保したければお金を払え」

そのように、犯人の要求は無限に続いていくのです。

しかもそれで、本当に100%人質の安全を確保できる確信はありません。犯人が約束を守る保証などどこにもないからです。

しかも、ハッカーは身を隠すことが得意ですので、昔の誘拐犯のような「電話の逆探知」などでは相手の居場所を特定しようがないのです。

今回、このハッカー集団は1.5テラバイトという大量のデータを盗んだとされています。

身代金の支払額によっては、情報の公開を小出しにしてくる可能性すらあります。後出しジャンケンはいくらでもできるのです。

いくら支払えば終わるのか、事前には全く予測がつきません。

KADOKAWAほどの大企業となれば、ハッカー集団は「多額の身代金を取れそうだ」と踏んでいる可能性もあります。

そういった事情から、KADOKAWA経営陣は難しい判断を迫られているのです。

これが今、KADOKAWAに起きていることです。

被害の6割は中小企業、損害賠償のリスクも

では、大金を払えそうにない中小企業は狙われないのか?

そんなことはありません。むしろ、中小企業のほうが被害に遭っています。

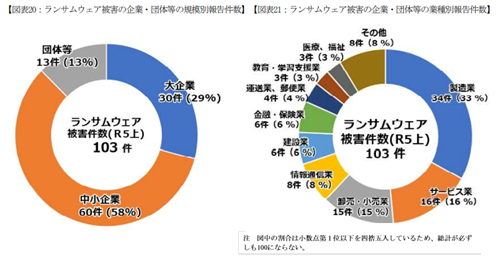

警察庁がまとめた「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの被害を受けた企業・団体の規模の割合は下のようになっています。

(出所:「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf p20

上図の左側のグラフの通り、被害の50%を中小企業が占めているのです。なお業種でみると、製造業、サービス業、次いで卸売・小売業が多くなっています。

仮に金銭の要求がなかったとしても、システムダウンによって生じる業務遅滞や情報漏洩が生じると、決算への影響だけでなく取引先との信頼関係に影響が生じたり、ひいては損害賠償につながったりする可能性があります。

中小企業こそ注意が必要です。

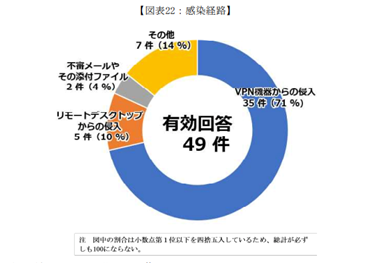

ランサムウェアの侵入経路は?

では、ランサムウェアはどこから侵入してくるのでしょうか。警察庁の同じ報告によれば、「VPN機器」からの侵入が大半を占めています。

(出所:「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」警察庁)https://www.npa.go.jp/publications/statistics/cybersecurity/data/R05_kami_cyber_jousei.pdf p21

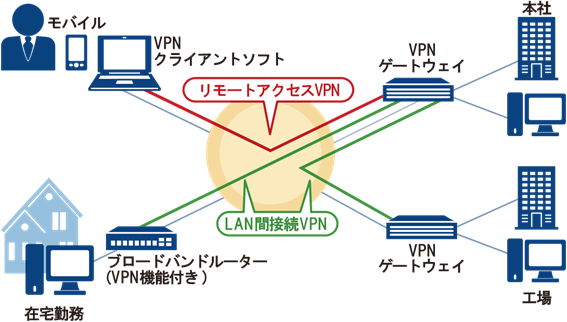

VPN(Virtual Private Network)とは、有線ではなく遠隔からもネットワークにアクセスできるように、インターネットの中に「専用経路」をつくり、それを経由して接続する技術です。

広いインターネット網の中を無防備で経由していたのでは、世界の誰がいつどこでその通信内容を傍受しているかわかりません。しかしVPN通信では、通信データが暗号化されているため、これまでは安全性の高い接続方法と考えられ、1990年代以降に普及しました。

(出所:「VPNとは?導入のための機器・装置も紹介」NTTコミュニケーションズ)

https://www.ntt.com/business/services/network/internet-connect/ocn-business/bocn/knowledge/archive_22.html

しかし、今やこのVPNがランサムウェアの最も多い侵入経路となっているのです。

また、ウイルスメールも巧妙になっています。

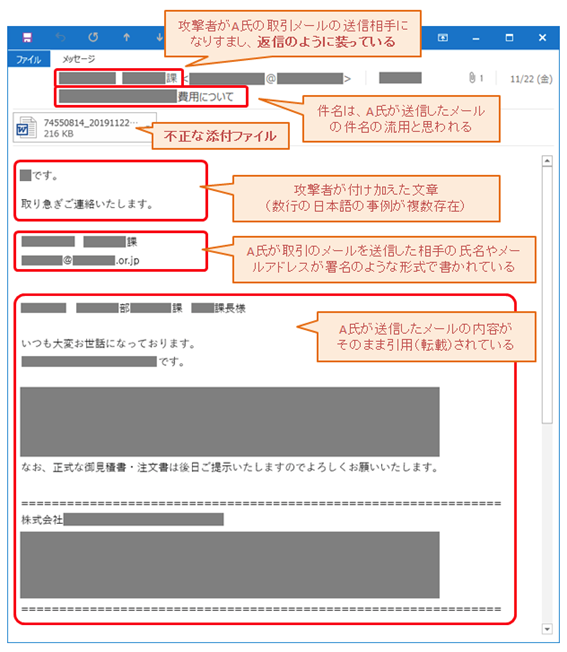

怪しいメールは開かない、そのようなメールにあるリンクはクリックしない、ファイルはダウンロードしない、といったことは、みなさんある程度はご存じかと思いますが、では実際に存在する取引先などの名前で届いたメールはどうでしょう。

実は、そのようなメールがハッカーによって作成されるようになっているのです。

下の図をよく見てください。

(出所「Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて」情報処理推進機構)

https://www.ipa.go.jp/security/announce/20191202.html

実在する相手のメールアドレス、やりとりしたメールの件名、内容を抜き出し、それを利用するという非常に悪質なものです。

このようなメールの場合、うっかり信用してしまうことはないでしょうか?

ランサムウェアの侵入を防ぐために

情報処理推進機構のガイドブック(外部リンク:https://www.ipa.go.jp/security/anshin/ps6vr70000011jnw-att/000057314.pdf)では、感染防止のために次のような対策が有効だとしています*4。

・OS およびソフトウェアを常に最新の状態に保つ:

OS およびソフトウェアのバージョンを常に最新の状態に保ち、脆弱性を解消することで感染リスクを低減する。

・セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ:

セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つことで、ランサムウェアへの感染リスクを低減する。

・メールや SNS のファイルや URL に注意する:

メールや SNS の添付ファイルを開くことや、本文中の URL をクリックすることでウイルスに感染する可能性がある。受信したメールは送信者、添付ファイル、文面などに十分に注意を払い、心当たりのないメールや英文メール、文面の意味が分からないメールなどは、安易に開かないことが重要である。

最近では、メール送信者情報として実在する企業をかたったり、メール本文も当該企業が送信するメールを模倣したりするケースが多く確認されており、不特定多数の人物にメールを開かせる手口が巧妙になっている3。メールの添付ファイルを開くことは極力避け、どうしても開く必要がある場合は、万が一ウイルスに感染しても影響がない環境を用意した上で開くことが望ましい。

暗号化に備える方法として、常にバックアップを取っておくことも必要です。

近年はサーバーの「二重化」「冗長化」といって、メインのサーバーに異常が生じても業務が続けられるように、複数の予備システムを備えるという方法も多くなっています。

もちろん、いずれも100%とは言えませんが、システムトラブルにあたってはリスクの最小化をはかっていたか、といった点も企業の責任として後々問われることになります。可能な限りの対策をしましょう。

*4

「ランサムウェアの脅威と対策~ランサムウェアによる被害を低減するために~」情報処理推進機構

https://www.ipa.go.jp/security/anshin/ps6vr70000011jnw-att/000057314.pdf p8

| ここがポイント! |

| ●KADOKAWAへの大規模サーバー攻撃は「ランサムウェア」によるもの。 |

| ●ランサムウェアは近年のセキュリティ脅威のトップ。 |

| ●偽メールも、実在の人物の氏名をかたるなど巧妙化している。 |

| ●システムを最新に保つ、バックアップを常に取るなどの対策が必要。 |

無料会員のメリット

- Merit 1 -

企業向けIT活用事例情報のPDFデータをダウンロードし放題!

- Merit 2 -

本サイト「中小企業×DX」をはじめ、BCNのWEBメディア(「週刊BCN+」「BCN+R」など)の会員限定記事が読み放題!

- Merit 3 -

メールマガジンを毎日配信(土日祝を除く)※設定で変更可能

- Merit 4 -

イベント・セミナー情報の告知が可能!自社イベント・セミナーを無料でPRできる

- Merit 5 -

企業向けIT製品の活用事例の掲載が可能!自社製品の活用事例を無料でPRできる

無料会員登録で自社製品の事例をPR!

企業向けIT製品の活用(導入)事例情報を無料で登録可能!

新規で会員登録される方は会員登録ページ、(すでに会員の方は、会員情報変更ページ)より、会員登録フォーム内の「ITベンダー登録」欄で「申請する」にチェックを入れてください。

未会員の方はこちら