セキュリティ対策に取り組むうえでは、サイバー攻撃の種類や内容、トレンドなどを理解することが大切です。そこで、独立行政法人情報処理推進機構(IPA)公開の「情報セキュリティ10大脅威 2023」をもとに、前編では第1位から第3位までの脅威について取り上げました。

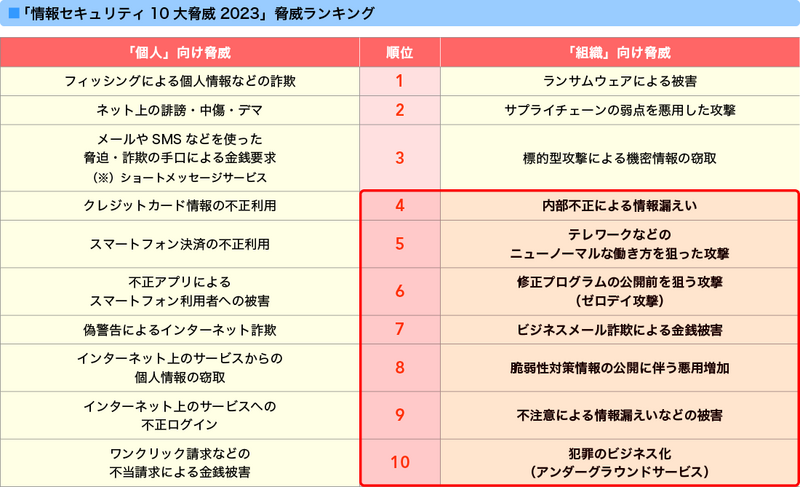

後編では、第4位の「内部不正による情報漏えい」から第10位となる「犯罪のビジネス化(アンダーグラウンドサービス)」まで解説していきましょう。

2023年版の脅威ランキングにおいて、第4位以降に順位付けられているサイバー攻撃は下表の通りです。よく見聞きするリスクから最近の特徴的なものまで名を連ねています。

働き方の多様化でセキュリティリスクは増大

まず、第4位の内部不正による情報漏えいは、企業や団体に属する従業員などの組織関係者が機密情報や個人情報を持ち出して不正利用したり、組織が規定した情報管理のポリシーを守らずに情報を持ち出して紛失してしまい漏えいにつながったりするリスクのことです。

時々、転職時に営業機密を持ち出して転職先の企業で不正利用したといったニュースを見聞きします。元の企業から情報を持ち出して、転職先で優位な立場を築くことなどを目的に悪用するわけです。

内部不正による情報漏えいでは、持ち出した本人はもちろん、持ち出された情報を利用した企業側も損害賠償などの対象となります。

また、顧客情報や機密情報が保存されたノートパソコンやメモリー、ストレージなどを自宅で仕事をするために持ち帰り紛失したといった事件が時々報道されます。働き方の多様化を背景に、オフィスから離れて業務を行うケースが増えているだけに、こうしたリスクはさらに高まることは間違いありません。

内部不正を原因とした情報漏えいは、サイバー攻撃による漏えい以上に組織の社会的信用に悪影響を与えかねません。デジタル・トランスフォーメーション(以下、DX)やデジタルシフト時代には変革の源泉としてデータの価値はこれまで以上に高まります。情報の扱いにはくれぐれも注意が必要です。

テレワークなどのニューノーマルな働き方を狙った攻撃(第5位)は、新型コロナウイルスの流行以降に注意喚起されるようになった脅威であることは周知の通りでしょう。

テレワークでは自宅のネットワーク回線や従業員の私有端末を使わざるを得ないことも多々あります。オフィスに比べてセキュリティが弱い自宅の業務環境は、サイバー犯罪者にとって絶好のターゲットとなります。

セキュリティ対策としてVPN(Virtual Private Network:仮想専用通信網/*1)が用いられますが、VPN自体は強固であっても設定ミスやVPN用アカウントの漏えい、VPN製品の脆弱性などのリスクが考えられます。

(*1)Web会議アプリケーションやサービス、インターネット上に仮想の専用線を設けて特定の人だけが利用できるようにする技術

在宅ワークやサテライトオフィス、モバイルなど今後さらに多様化する働き方では、セキュリティ対策の導入や管理が重要となります。

ビジネス版の振り込め詐欺「BEC」

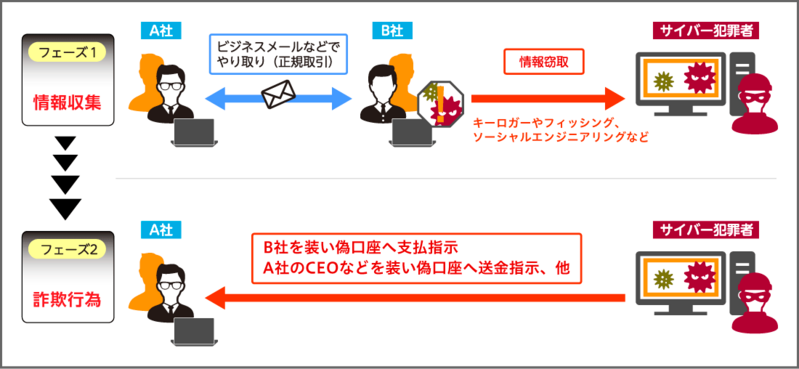

次に、7位のビジネスメール詐欺による金銭被害について先に見ておきましょう。ビジネスメール詐欺(以下、BEC:Business E-mail Compromise)は、日本国内では2017年頃から注意が喚起され始めたサイバー攻撃です。

BECとは、「メール経由の“なりすまし”により企業や組織から金銭をだましとる送金詐欺」をいい、いわば振り込め詐欺の法人版のようなイメージといえます。

具体的には、悪意のある第三者が実在する取引先、あるいは標的企業の社長や役員になりすまして、事業者や従業員に偽の送金指示メールなどを送り、最終的に犯罪者が用意した偽口座に送金させて金銭をだましとる攻撃です。組織間取引だけに、詐欺に引っかかった場合の被害額は大きくなります。

実際、過去には国内の大手航空会社がBECにより、約3億8000万円の詐欺被害にあった事件が報告されています(2017年12月)。

個人を狙った振り込め詐欺と同じく、自分はだまされないと思いがちですが、BECの怖い点はサイバー犯罪者による事前の情報収集が入念なことです。

悪意ある攻撃者は、なりすますための実在人物のアカウントはもちろん、ビジネスの取引、なりすまし対象の人となりなどの情報を幅広く窃取して巧妙な業務メールを作成。さらに、緊急や極秘、機密といったワードを駆使しながら、終業や休日前などのタイミングを狙い心理的な圧迫感によりターゲットをだまそうとします。

「BECは組織内の経理や業務の担当者といった一般従業員が狙われることが多い」と専門家は指摘しています。いきなり怪しいメールがくれば身構えますが、周到に準備された詐欺メールともなれば日頃からの注意が欠かせません。

6位の修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)と8位の脆弱性対策情報の公開に伴う悪用増加は、定番のサイバー攻撃といってよいでしょう。システムやデジタル機器の脆弱性を狙うことは、最も基本的な手口だからです。

ゼロデイ攻撃とは、修正プログラム(パッチ)が提供される前に脆弱性を悪用した攻撃が行われることです。パソコンのOSやソフトウェア、デジタル機器のプログラムなどは、市場に提供された後であっても不具合(セキュリティの弱点となる場合には「脆弱性」や「セキュリティホール」などと呼ばれる)が見つかります。

ベンダーやメーカーは脆弱性が見つかるとセキュリティパッチや回避策を公開しますが、発見から公開までには日数を要します。その空白の期間を狙ってサイバー犯罪者が攻撃を仕掛けることを「ゼロデイ攻撃」といいます。

一方、8位の脆弱性対策情報の公開に伴う悪用増加は、セキュリティ意識の低い企業が狙われやすいリスクです。

脆弱性が発見されると、ベンダーがパッチや回避策を提供することは前述した通りです。しかし、パッチなどの公開後もその適用を後回しにする事業者は少なくありません。ベンダーによるパッチや回避策の公開から企業がそれらを適用するまでの期間(Nデイ)は引き続きリスクにさらされた状態にあります。この対策前のリスクが高い状態を「Nデイ脆弱性」といい、サイバー犯罪者はこれを悪用するわけです。

企業にとってはゼロデイ攻撃(脆弱性発見からパッチ公開まで)とNデイ脆弱性(パッチ公開から適用まで)を合わせた期間、被害に遭うリスクが高くなります。

脆弱性を狙うためにはエクスプロイト(*2)と呼ばれる攻撃コードが用いられるわけですが、脆弱性関連の情報が公開されてから攻撃コードが開発されて攻撃が本格化するまでの期間が短くなっています。

(*2)ソフトウェアなどのセキュリティ上の不具合を攻撃するために作成されたプログラムの総称

ソフトウェアやデジタル機器の脆弱性へ事前に対応するには難しい面があるだけに、修正プログラムや回避策が提供されたら速やかに適用することはもちろん、普段から多重防御(侵入口に複数の防御策を設けること)や多層防御(システム内に複数の防御層を設置すること)を採用しておくことが必要でしょう。

ダークウェブでビジネス化されるサイバー犯罪

第9位の不注意による情報漏洩などの被害も定番といえる脅威であり、主に人的要因に起因するもの。組織の情報管理に関する規定(セキュリティポリシー)の不備や従業員のセキュリティ意識の低さ、不注意によるミスなどが個人情報や機密情報の漏えいにつながります。

具体的には、パソコン/タブレットなどの情報端末やポターブル記憶メディアなどの紛失、メールの誤送信、Webへの不適切な情報公開といったことが挙げられます。

こうした情報漏えいは社会的信用の失墜だけでなく、BECなどに悪用されて金銭的な損失につながるリスクもあります。DX時代には膨大なデジタルデータが扱われるだけに、組織として慎重にデータを扱う文化を醸成することも必要です。

そして、最近のサイバー攻撃が高度化・急増している背景にある要因が第10位の犯罪のビジネス化(アンダーグラウンドサービス)です。

かつては専門知識がなければサイバー攻撃を仕掛けることはできませんでした。しかし、今では犯罪に使うための攻撃ツールやマルウェアプログラム、IDとパスワードがセットになった個人のアカウントリスト、クレジットカードやセキュリティコードといった情報が市場で取引されています。

こうしたツールやリストを入手することで、ITに関する高度な知識がなくとも簡単にサイバー攻撃を仕掛けられるというわけです。

しかも、攻撃ツールやリストだけでなく犯罪ソリューションとしてサービスも提供されています。10大脅威の第1位であるランサムウェアを例にすれば、暗号化するためのランサムウェアプログラムの取引はもちろん、標的組織への侵入、内部探索や金銭要求といったプロセスを代行するサービスも提供されているのです。

それこそ一般的なビジネスと同じようにヘルプデスクを設置することで、サイバー犯罪者をサポートしているというから驚きです。

実際に取引されているのは、ダークウェブやディープウェブなどと呼ばれるネット上です。一般的に使われているWebブラウザでは検索することはできず、Tor(The Onion Router/*3)に代表される特殊なブラウザを利用しないとアクセスできません。

(*3)トーアと発音する。何重にもパケット化と暗号化したデータを送信することで通信を匿名化する技術

各国で取り締まりも強化されていますが、犯罪集団とのいたちごっこというのが現状です。今後も進化を続けながらアンダーグラウンドサービスは存続するとされており、ますます攻撃は高度化し攻撃頻度は増えるものと予想されます。

以上、後編では第4位から10位までの概要を解説しました。情報セキュリティ10大脅威 2023は有識者による投票結果で決定したランキングですが、レポートでも指摘されている通り上位の脅威から優先して対策を行えばよいということではありません。

企業のワークスタイルや環境を考慮した対策が必要です。例えばリモートワークを導入しているならば、第5位のテレワークなどのニューノーマルな働き方を狙った攻撃への備えを優先させる必要があります。

また、10大脅威2023では過去の結果からランク外となった脅威もあります。ランクを落としたからといって、その脅威がなくなったわけではありません。ある企業にとっては依然として高い脅威となっている可能性もあるわけです。ランクインした脅威がすべてとは思わずに、過去のランキングも参照しながら脅威の全体像を理解することが効果的なセキュリティ対策を講じるためには必要といえるでしょう。

| ここがポイント! |

| ●後を絶たない内部不正や不注意によるミスといった人的要因に起因する情報漏えいの脅威。 |

| ●損失額が大きくなりがちなビジネスメール詐欺(BEC)による金銭被害。 |

| ●ゼロデイ攻撃(脆弱性発見からパッチ公開まで)とNデイ脆弱性(パッチ公開から適用まで)の期間が長いほど、攻撃リスクは高い。 |

| ●犯罪のビジネス化(アンダーグラウンドサービス)により、攻撃は高度化し頻度も急増。 |

無料会員のメリット

- Merit 1 -

企業向けIT活用事例情報のPDFデータをダウンロードし放題!

- Merit 2 -

本サイト「中小企業×DX」をはじめ、BCNのWEBメディア(「週刊BCN+」「BCN+R」など)の会員限定記事が読み放題!

- Merit 3 -

メールマガジンを毎日配信(土日祝を除く)※設定で変更可能

- Merit 4 -

イベント・セミナー情報の告知が可能!自社イベント・セミナーを無料でPRできる

- Merit 5 -

企業向けIT製品の活用事例の掲載が可能!自社製品の活用事例を無料でPRできる

無料会員登録で自社製品の事例をPR!

企業向けIT製品の活用(導入)事例情報を無料で登録可能!

新規で会員登録される方は会員登録ページ、(すでに会員の方は、会員情報変更ページ)より、会員登録フォーム内の「ITベンダー登録」欄で「申請する」にチェックを入れてください。

未会員の方はこちら